Konni har varit ett ökänt inslag i cybersäkerhetskretsar i snart tio år. Malware-familjen upptäcktes första gången 2014, och har sedan dess ständigt ändrat skepnad för att anpassa sig och kringgå skydd. Nu rapporterar cybersäkerhetsföretaget Fortinet att man observerat en ny typ av variant i vilken Konni bäddas in som skadligt makro i Word-dokument.

Kärnan i denna variant består av en fjärråtkomsttrojan (RAT). Trojanen är kapabel att extrahera känslig information och utföra specifika kommandon på komprometterade enheter.

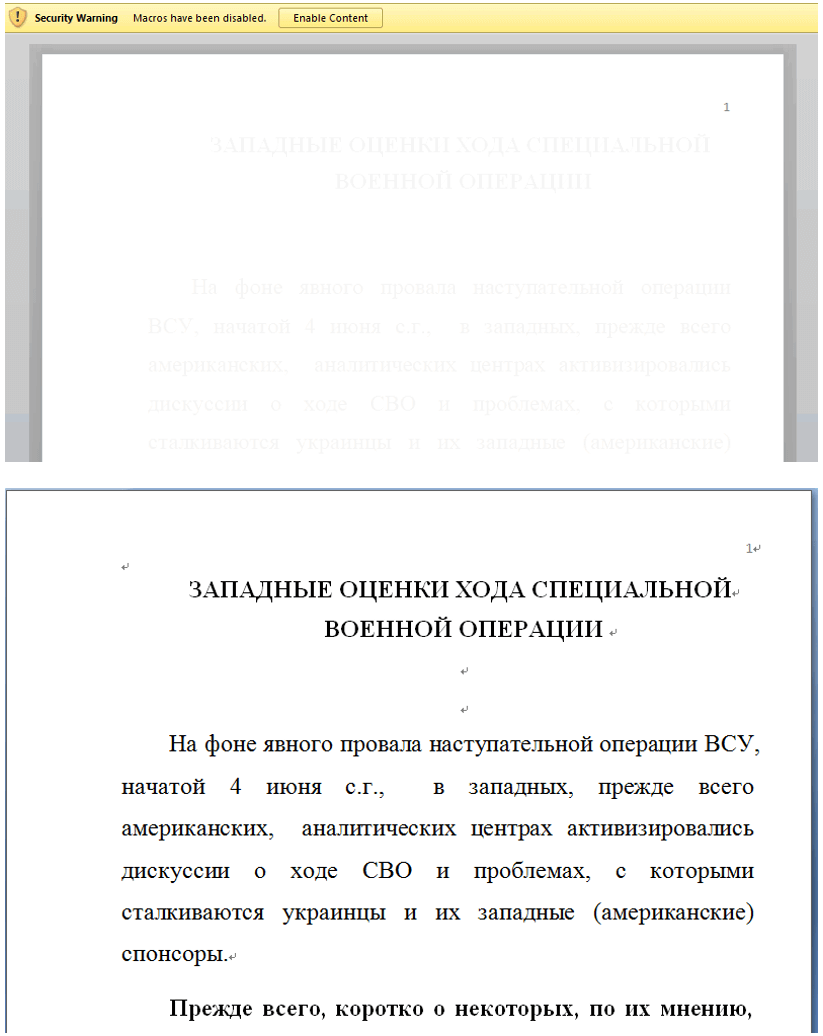

När en mottagare öppnar Word-dokumentet aktiveras ett Visual Basic for Applications (VBA)-skript. Skriptet visar rysk text relaterad till en påstådd militär operation, med titeln 'Västerländska bedömningar av framstegen i den speciella militära operationen.

Därefter följer en sofistikerad sekvens av åtgärder. Skriptet hämtar information och kör ett diskret batch-skript, utför systemkontroller, User Account Control (UAC)-bypass och manipuleringar av DLL-filer. Särskilt anmärkningsvärt är UAC-bypass-modulen, som utnyttjar ett legitimt Windows-verktyg för att utföra kommandon med förhöjda privilegier.

Det efterföljande skriptet stoppar noggrant överflödig körning, kopierar filer, konfigurerar registerinställningar och initierar tjänsten. I det sista steget laddas data upp till en server medan kommandon hämtas från hotaktören.

"Eftersom denna skadliga kod fortsätter att utvecklas rekommenderas användare att vara försiktiga med misstänkta dokument", skriver Fortinet i rapporten.

Eftersom Konni-kampanjen inte visar några tecken på att avstanna är det viktigt att organisationer fortsätter med proaktiva åtgärder som att utbilda personal i hur misstänkt aktivitet och filer bör flaggas och hanteras.

Källa: Fortinet