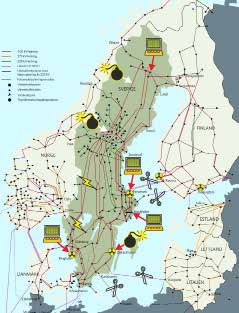

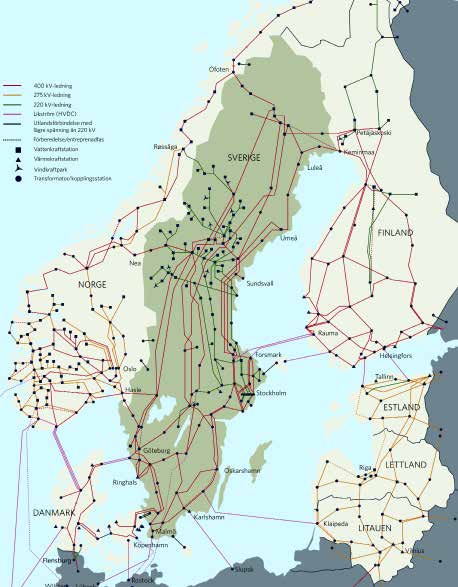

Det svenska stamnätet har varit absolut säkert. Elavbrott som berott på överbelastningar har varit oerhört sällsynta. Att en stolpe i 400 kV-nätet skulle ramla har ingen någonsin hört talas om. Blixten slår ned i stamnätet ett par hundra gånger om året, men det betyder ingenting, för jordningen är ordentligt utförd.

är flera och på olika nivåer,

fysiska såväl som digitala.

AV JÖRGEN STÄDJE

Problemet nu är cybersäkerheten hos våra elleverantörer. För att gå på djupet talar vi med professorn i industriella informations- och styrsystem Mathias Ekstedt vid Kungliga Tekniska Högskolan i Stockholm.

Han är medgrundare och chef för master- programmet i cybersäkerhet vid KTH, medlem i Trust Working Group i KTHs forskningscentrum Digital Futures och fakultetsmedlem i KTHs Center for Cyber Defense and Information Security (CDIS).

– Jag skulle inte bedöma säkerheten som bristfällig hos de stora bolagen. Jag vet att de stora elkraftbolagen har många som jobbar hårt med dessa frågor. Samtidigt är det otroligt svårt att göra säkerhetsarbetet rätt. Man kan konstatera att det behövs mycket mera av det.

Om man gick till kraftindustrin för 15-20 år sedan och påstod att IT-säkerheten var viktig fick man ett svar i stil med: ”Det där verkar väldigt teoretiskt. Om man verkligen vill ställa till skada lägger man väl en bomb under en transformatorstation? IT-attacker skulle bara vara att gå över ån efter vatten”.

Det förhållningssättet har ändrats radikalt. Alla är numera medvetna om att cyberangrepp ett stort hot och att man måste åtgärda det.

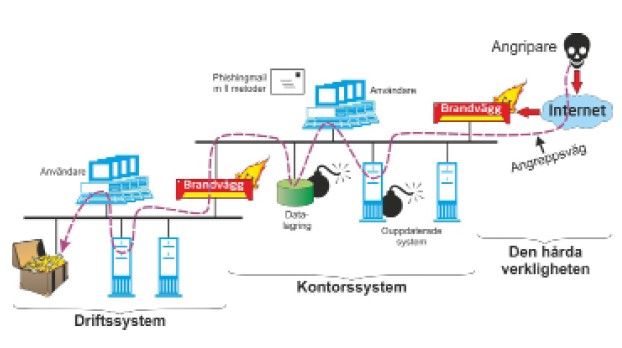

En förenklad bild av IT-infrastrukturen hos ett kraftbolag, med ett driftssystem (SCADA) hopkopplat med ett kontorsnät och med Internet. Se inte det här som att allt i miljön är sårbart, samtidigt som alla sårbarheter inte behöver utnyttjas för att angriparen ska nå målet. Bilden är bara ett exempel på en angreppsväg. Men hur vet man att infrastrukturen är säker? Det finns brandväggar här och där. Kan man då kryssa i en ruta och säga att: Ja, jag är klar. Jag har säkerhet? Nej, tyvärr. Det är till och med ganska svårt att veta om det brister i brandväggarna eller om det finns andra sårbarheter i miljön. Är systemen patchade eller ej? Hur ser strukturen ut för tillgångsrättigheter autentisering? Och så vidare. Det är mycket man måste hålla reda på.

Det finns mycket att göra

– Man kan konstatera att säkerhetsarbete är svårt och att det finns mycket mer att göra än det görs just nu. Å andra sidan tror jag inte att det är enkelt att hacka sig in hos Svenska kraftnät ör till exempel några ungdomar från gatan. Fast är man GRU (ryska underrättelsetjänsten) eller NSA (amerikanska underrättelsetjänsten) och verkligen vill, så blir ju ekvationen en annan.

Det går helt enkelt inte att göra ett system hundra procent säkert. Så, vad är säkerhet? Knäckfrågan blir: Vad är tillräcklig säkerhet?

Det finns en angripare som vill ta sig in i systemet för att exempelvis öppna en brytare för att påverka elleveransen. Det finns brand-väggar och andra typer av skydd, men man vet att det också finns sårbarheter. Angriparen måste ta sig fram genom systemet, på samma sätt som man gör när man utför penetrations- tester. Testaren tar sig igenom systemet och berättar om vilka vägar denne använde, vilket ger uppslag om hur man ska öka skyddet.

Angriparen hittar förr eller senare en angrepps- väg genom systemet och om man sätter in ytterligare skydd kommer angriparen bara att hitta en annan väg. Man kan istället tänka på säkerheten som ett mått på hur svårt det är att bryta sig in, till exempel hur mycket resurser angriparen behöver lägga ned, eller hur lång tid det tar?

Och vi är tillbaka igen. Vid penerationstesten hittade man olika felaktigheter, men har man hittat allt? Det går inte att veta. Man måste därför kunna definiera en gräns: När är systemet tillräckligt testat?

Hur skyddas ett SCADA-system?

– Det finns flera vägar in. Först kan man skicka ett phishing-mail för att lura en användare och sedan hoppas på att första brandväggen är dåligt konfigurerad eller att man kan ta över ett konto som har rättigheter att kommunicera i nästa nätverk, varefter det gäller att hitta en sårbar-het i själva SCADA-systemet. Själva skyddet består i en lyckad kombination av motstånd mot påverkan av människor, rätt konfigurerade brandväggar och få sårbarheter.

Förr hade man två världar: kontorssystemet och driftssystemet, men de håller på att byggas samman. De båda sköts av olika personer och förvaltas på olika sätt och lever under olika krav. Det gör att det är svårt att veta exakt hur IT-miljön ser ut. Ju större företaget är, desto svårare är det. Det är sannolikt inte heller praktiskt möjligt att ta reda på fullständigt, men det är viktigt att försöka, och att hålla en hög ambitionsnivå med att hålla reda på alla detaljer i IT-miljön.

Riskanalys

– Det är bara att inse att miljön kommer att attackeras förr eller senare och då gäller det att vara duktig på att detektera och ha förberett sig på hur man stoppar attacken. Då kommer kostandsaspekten in: Det här är ju dyrt! Varför ska vi ha så avancerade system för att upptäcka de få gångerna vi blir angripna? Sen blir man angripen och då är katastrofen ett dyrbart faktum. Fram till nyligen har det gått att teckna en försäkring som täcker kostnaderna vid cyberangrepp, men nu har försäkringsbolagen blivit mera försiktiga.

I grunden skyddas både kontors- och drifts-system på samma sätt. Se till att systemen är patchade, har ordentlig åtkomstkontroll osv. Det som skiljer miljöerna åt är att det exempelvis tyvärr är svårare att patcha de tekniska styrsystemen, som PLC:er och liknande, än en kontors-PC. Svårpatchad apparatur måste skyddas på annat sätt, till exempel genom att göra den svårare att nå.

Man kan se det som att det är farligt att integrera SCADA-systemen med kontorsmiljön, men kontorsfolket måste ha tillgång till drift-data för att göra analyser och stänger man in SCADA-systemet för mycket kommer verksam-heten att bli lidande. Generellt går ju världen mot mer sammankoppling snarare än tvärt om. Här är en korrekt riskanalys av nöden.

På samhällsnivå

I Sverige har vi en avreglerad elmarknad och det kan bli ett säkerhetsproblem. Det finns över 100 elleverantörer. Deras primära uppgift är att leverera el och är det ett litet företag har de kanske några enstaka personer som sysslar med IT. Det kan bli svårt för dessa personer att gå en match mot GRU. Ett litet kommunalt elbolag är kanske inte ett primärt mål för GRU, men om de försöker, är oddsen dåliga.

Går man upp en nivå och betraktar det hela som 100 matcher som är ganska lätta att vinna, så är Sverige ganska sårbart. Hur hanterar Sverige denna situation? Vi behöver fundera på hur vi ska täppa till denna sårbarhet.

Försvaret av elnätet ska vara en del av civil-försvaret. Angriper ryssarna oss fysiskt, ställer vi ut soldater. Men hur ställer man ut en cyber-soldat hos något litet elbolag? Var kommer de ifrån och vad förväntas de hålla med för sorts kompetens? Vad kan man förvänta sig att cybersoldaten ska göra, kontra vad borde elbolaget ha gjort själv? Vem betalar kalaset?

Ska vi ha ett bra cyberförsvar i Sverige måste dessa frågor redas ut, och mig veterligen finns det allt för få svar, avslutar prof. Mathias Ekstedt.